Como detectar, habilitar e desabilitar SMBv1, SMBv2 e SMBv3 no Windows

aplica-se a: Windows server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 Windows Server 2012

Este artigo descreve como habilitar e desabilitar o SMB (Server Message Block) versão 1 (SMBv1), o SMB versão 2 (SMBv2) e a versão 3 do SMB (SMBv3) nos componentes do cliente e do servidor SMB.

Embora a desabilitação ou a remoção de SMBv1 possa causar alguns problemas de compatibilidade com computadores antigos ou software, o SMBv1 tem vulnerabilidades de segurança significativas e incentivamos enfaticamente a você não usá-lo.

Desabilitando o SMBv2 ou o SMBv3 para solução de problemas

Recomendamos manter o SMBv2 e o SMBv3 habilitados, mas talvez seja útil desabilitar um temporariamente para solução de problemas. Para obter mais informações, consulte como detectar o status, habilitar e desabilitar protocolos SMB no servidor SMB.

em Windows 10, Windows 8.1 e Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 e Windows Server 2012, desabilitar o SMBv3 desativa a seguinte funcionalidade:

- Failover transparente-os clientes reconectam-se sem interrupção para nós de cluster durante a manutenção ou failover

- Scale Out-acesso simultâneo a dados compartilhados em todos os nós de cluster de arquivos

- Multicanal-agregação de largura de banda de rede e tolerância a falhas se vários caminhos estiverem disponíveis entre o cliente e o servidor

- SMB Direct – adiciona suporte à rede RDMA para alto desempenho, com baixa latência e baixo uso da CPU

- Criptografia-fornece criptografia de ponta a ponta e protege contra espionagem de redes não confiáveis

- Concessão de diretório-melhora os tempos de resposta do aplicativo em filiais por meio de cache

- Otimizações de desempenho-otimizações para e/s de leitura/gravação aleatórias pequenas

no Windows 7 e no Windows Server 2008 R2, desabilitar o SMBv2 desativa a seguinte funcionalidade:

- Composição de solicitação – permite enviar várias solicitações de SMBv2 como uma única solicitação de rede

- Leituras e gravações maiores-melhor uso de redes mais rápidas

- Caching de propriedades de pasta e arquivo – os clientes mantêm cópias locais de pastas e arquivos

- Identificadores duráveis – permitir que a conexão Reconecte-se de forma transparente ao servidor se houver uma desconexão temporária

- Assinatura de mensagem aprimorada-HMAC SHA-256 substitui MD5 como algoritmo de hash

- Escalabilidade aprimorada para compartilhamento de arquivos-o número de usuários, compartilhamentos e arquivos abertos por servidor aumentou consideravelmente

- Suporte para links simbólicos

- Modelo de concessão de oplock de cliente-limita os dados transferidos entre o cliente e o servidor, melhorando o desempenho em redes de alta latência e aumentando a escalabilidade do servidor SMB

- Suporte a MTU grande-para uso completo de 10 Gigabit Ethernet (GbE)

- Eficiência de energia aprimorada-os clientes que têm arquivos abertos em um servidor podem dormir

o protocolo SMBv2 foi introduzido no Windows Vista e no Windows Server 2008, enquanto o protocolo SMBv3 foi introduzido em Windows 8 e Windows Server 2012. Para obter mais informações sobre os recursos do SMBv2 e do SMBv3, consulte os seguintes artigos:

Como remover SMBv1

veja como remover SMBv1 em Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 e Windows 2012 R2.

Métodos do PowerShell

SMBv1 (cliente e servidor)

Ocorre

PowerShellGet-WindowsOptionalFeature -Online -FeatureName smb1protocolDesativar

PowerShellDisable-WindowsOptionalFeature -Online -FeatureName smb1protocolHabilitar:

PowerShellEnable-WindowsOptionalFeature -Online -FeatureName smb1protocol

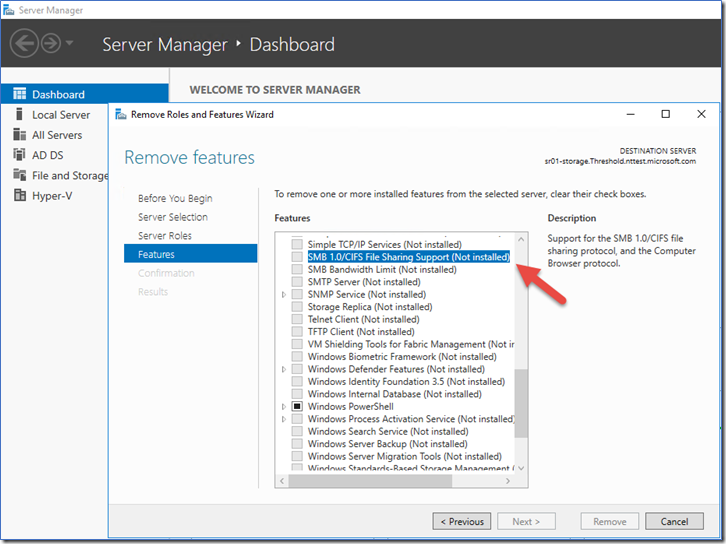

Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: método Gerenciador do Servidor para desabilitar o SMB

SMBv1

para remover o SMBv1 do servidor de Windows:

- No painel Gerenciador do Servidor do servidor em que você deseja remover SMBv1, em configurar este servidor local, selecione adicionar funções e recursos.

- Na página antes de começar , selecione iniciar o assistente para remover funções e recursos e, na página a seguir, selecione Avançar.

- Na página selecionar servidor de destino , em pool de servidores, verifique se o servidor do qual você deseja remover o recurso está selecionado e, em seguida, selecione Avançar.

- Na página remover funções de servidor , selecione Avançar.

- Na página remover recursos , desmarque a caixa de seleção para suporte ao compartilhamento de arquivos SMB 1.0/CIFS e selecione Avançar.

- Na página confirmar seleções de remoção , confirme se o recurso está listado e, em seguida, selecione remover.

Windows 8.1 e Windows 10: método do PowerShell

Protocolo SMBv1

Ocorre

PowerShellGet-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolDesativar

PowerShellDisable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolHabilitar:

PowerShellEnable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Protocolo SMBv2/v3 (apenas desabilita o servidor SMBv2/v3)

Ocorre

PowerShellGet-SmbServerConfiguration | Select EnableSMB2ProtocolDesativar

PowerShellSet-SmbServerConfiguration -EnableSMB2Protocol $falseHabilitar:

PowerShellSet-SmbServerConfiguration -EnableSMB2Protocol $true

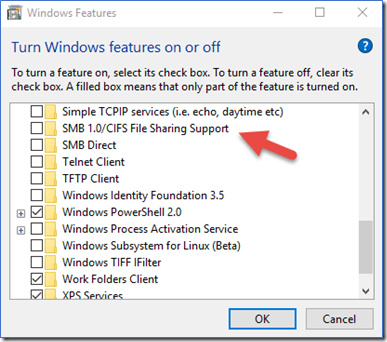

Windows 8.1 e Windows 10: método adicionar ou remover programas

para desabilitar o SMBv1 em Windows 8.1 e Windows 10:

- No Painel de Controle, selecione Programas e Recursos.

- em página inicial do painel de controle, selecione ativar ou desativar recursos do Windows para abrir a caixa Windows recursos .

- na caixa Windows recursos , role para baixo na lista, desmarque a caixa de seleção para suporte ao compartilhamento de arquivos SMB 1.0/CIFS e selecione OK.

- depois que Windows aplicar a alteração, na página confirmação, selecione reiniciar agora.

Como detectar o status, habilitar e desabilitar protocolos SMB no servidor SMB

para Windows 8 e Windows Server 2012

Windows 8 e Windows Server 2012 introduziu o novo cmdlet Set-SMBServerConfiguration Windows PowerShell. O cmdlet permite habilitar ou desabilitar os protocolos SMBv1, SMBv2 e SMBv3 no componente de servidor.

Observação

quando você habilita ou desabilita o SMBv2 no Windows 8 ou no Windows Server 2012, o SMBv3 também é habilitado ou desabilitado. Esse comportamento ocorre porque esses protocolos compartilham a mesma pilha.

Você não precisa reiniciar o computador depois de executar o cmdlet set-SMBServerConfiguration .

SMBv1 no servidor SMB

Ocorre

PowerShellGet-SmbServerConfiguration | Select EnableSMB1ProtocolDesativar

PowerShellSet-SmbServerConfiguration -EnableSMB1Protocol $falseHabilitar:

PowerShellSet-SmbServerConfiguration -EnableSMB1Protocol $true

Para obter mais informações, consulte armazenamento do servidor na Microsoft.

SMB V2/V3 no servidor SMB

Ocorre

PowerShellGet-SmbServerConfiguration | Select EnableSMB2ProtocolDesativar

PowerShellSet-SmbServerConfiguration -EnableSMB2Protocol $falseHabilitar:

PowerShellSet-SmbServerConfiguration -EnableSMB2Protocol $true

para Windows 7, Windows server 2008 R2, Windows Vista e Windows server 2008

para habilitar ou desabilitar protocolos smb em um servidor smb que esteja executando o Windows 7, Windows server 2008 R2, Windows Vista ou Windows server 2008, use o Windows PowerShell ou o Editor do registro.

Métodos do PowerShell

Observação

Este método requer o PowerShell 2,0 ou versão posterior do PowerShell.

SMBv1 no servidor SMB

Ocorre

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Configuração padrão = habilitada (nenhuma chave do registro é criada), portanto, nenhum valor de SMB1 será retornado

Desativar

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Habilitar:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Observação Você deve reiniciar o computador depois de fazer essas alterações. Para obter mais informações, consulte armazenamento do servidor na Microsoft.

SMBv2/v3 no servidor SMB

Ocorre

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Desativar

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Habilitar:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Observação

Você deve reiniciar o computador depois de fazer essas alterações.

Editor do Registro

Importante

Siga as etapas nesta seção com cuidado. Problemas sérios podem ocorrer se você modificar o Registro incorretamente. Antes de modificá-lo, faça backup do Registro para a restauração em caso de problemas.

Para habilitar ou desabilitar o SMBv1 no servidor SMB, configure a seguinte chave do Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled (No registry key is created)

Para habilitar ou desabilitar o SMBv2 no servidor SMB, configure a seguinte chave do Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled (No registry key is created)

Observação

Você deve reiniciar o computador depois de fazer essas alterações.

Como detectar status, habilitar e desabilitar protocolos SMB no cliente SMB

Para Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8 e Windows Server 2012

Observação

Quando você habilita ou desabilita o SMBv2 no Windows 8 ou no Windows Server 2012, o SMBv3 também está habilitado ou desabilitado. Esse comportamento ocorre porque esses protocolos compartilham a mesma pilha.

SMBv1 no cliente SMB

Detect

cmdsc.exe qc lanmanworkstationDesativar:

cmdsc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabledHabilitar:

cmdsc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

Para obter mais informações, consulte Armazenamento do servidor na Microsoft

SMBv2/v3 no cliente SMB

Detectar:

cmdsc.exe qc lanmanworkstationDesativar:

cmdsc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabledHabilitar:

cmdsc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto

Observação

- Você deve executar esses comandos em um prompt de comando com elevação.

- Você deve reiniciar o computador depois de fazer essas alterações.

Desabilitar o servidor SMBv1 com Política de Grupo

Este procedimento configura o seguinte novo item no Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Entrada do Registro: SMB1

- REG_DWORD: 0 = Desabilitado

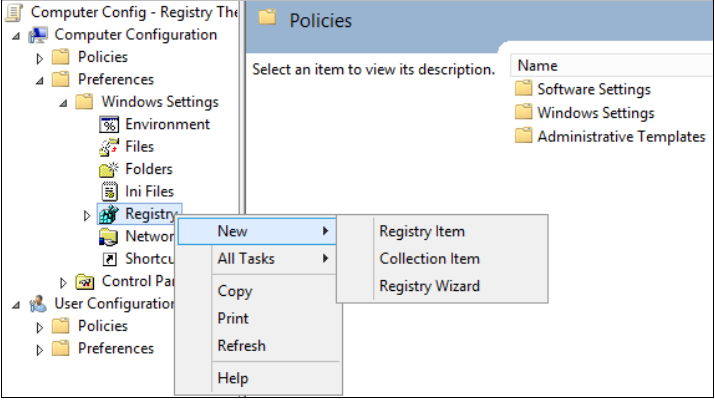

Para usar Política de Grupo configurar isso, siga estas etapas:

Abra o Console de Gerenciamento de Diretiva de Grupo. Clique com o botão direito no GPO (Objeto de Diretiva de Grupo) que deve conter o novo item de preferência e clique em Editar.

Na árvore de console em Configuração do Computador , expanda a pasta Preferências e expanda a pasta Windows Configurações configuração.

Clique com o botão direito do mouse no nó Registro, aponte para Novo e selecione Item do Registro.

Na caixa de diálogo Novas Propriedades do Registro, selecione o seguinte:

- Ação: Criar

- Hive: HKEY_LOCAL_MACHINE

- Caminho da chave: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Nome do valor: SMB1

- Tipo de valor: REG_DWORD

- Dados de valor: 0

Este procedimento desabilita os componentes do servidor SMBv1. Esse Política de Grupo deve ser aplicado a todas as estações de trabalho, servidores e controladores de domínio necessários no domínio.

Observação

Os filtros WMI também podem ser definidos para excluir sistemas operacionais sem suporte ou exclusões selecionadas, como Windows XP.

Importante

Tenha cuidado ao fazer essas alterações em controladores de domínio nos quais o Windows XP herdado ou sistemas Linux e de terceiros mais antigos (que não têm suporte para SMBv2 ou SMBv3) exigem acesso a SYSVOL ou outros compartilhamentos de arquivos em que o SMB v1 está sendo desabilitado.

Desabilitar o cliente SMBv1 com Política de Grupo

Para desabilitar o cliente SMBv1, a chave do Registro de serviços precisa ser atualizada para desabilitar o início de MRxSMB10 e, em seguida, a dependência em MRxSMB10 precisa ser removida da entrada para LanmanWorkstation para que ela possa começar normalmente sem a necessidade de MRxSMB10 para iniciar primeiro.

Essas diretrizes atualiza e substitui os valores padrão nos dois itens a seguir no Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

Entrada do Registro: Iniciar REG_DWORD: 4= Desabilitado

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Entrada do Registro: DependOnService REG_MULTI_SZ: "Curveser","MRxSmb20","NSI"

Observação

O padrão incluía MRxSMB10, que agora é removido como dependência.

Para configurar isso usando Política de Grupo, siga estas etapas:

Abra o Console de Gerenciamento de Diretiva de Grupo. Clique com o botão direito do mouse no GPO que deve conter o novo item de preferência e clique em Editar.

Na árvore de console em Configuração do Computador , expanda a pasta Preferências e expanda a pasta Windows Configurações configuração.

Clique com o botão direito do mouse no nó Registro, aponte para Novo e selecione Item do Registro.

Na caixa de diálogo Novas Propriedades do Registro, selecione o seguinte:

- Ação: atualizar

- Hive: HKEY_LOCAL_MACHINE

- Caminho da chave: SYSTEM\CurrentControlSet\services\mrxsmb10

- Nome do valor: Iniciar

- Tipo de valor: REG_DWORD

- Dados de valor: 4

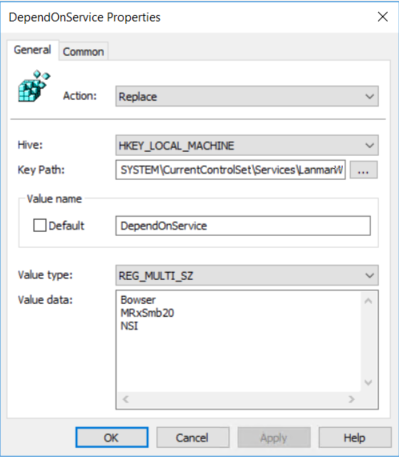

Em seguida, remova a dependência do MRxSMB10 que foi desabilitado.

Na caixa de diálogo Novas Propriedades do Registro, selecione o seguinte:

- Ação: substituir

- Hive: HKEY_LOCAL_MACHINE

- Caminho da chave: SYSTEM\CurrentControlSet\Services\LanmanWorkstation

- Nome do valor: DependOnService

- Tipo de valor: REG_MULTI_SZ

- Dados de valor:

- Bowser

- MRxSmb20

- Nsi

Observação

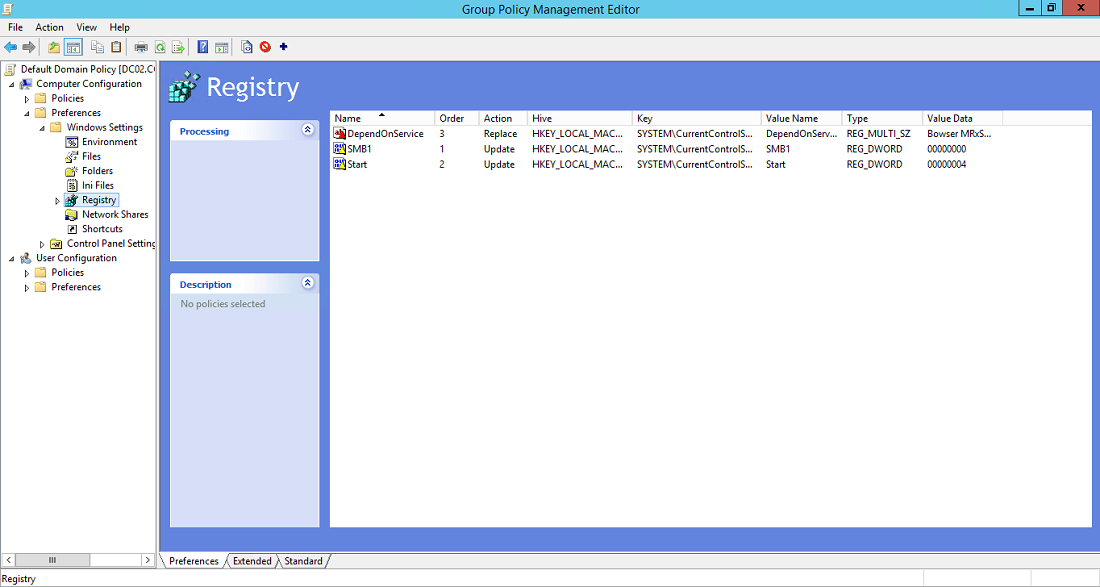

Essas três cadeias de caracteres não terão marcadores (consulte a captura de tela a seguir).

O valor padrão inclui MRxSMB10 em muitas versões do Windows, portanto, substituindo-os por essa cadeia de caracteres de vários valores, ele está em vigor removendo MRxSMB10 como uma dependência para LanmanServer e passando de quatro valores padrão para apenas esses três valores acima.

Observação

Ao usar Console de Gerenciamento de Política de Grupo, você não precisa usar aspas ou vírgulas. Basta digitar cada entrada em linhas individuais.

Reinicie os sistemas de alvo para concluir a desabilitação do SMB v1.

Auditando o uso de SMBv1

Para determinar quais clientes estão tentando se conectar a um servidor SMB com SMBv1, você pode habilitar a auditoria no Windows Server 2016, Windows 10 e Windows Server 2019. Você também poderá auditar no Windows 7 e no Windows Server 2008 R2 se a atualização mensal de maio de 2018 estiver instalada e no Windows 8.1 e Windows Server 2012 R2 se a atualização mensal de julho de 2017 estiver instalada.

Habilitar:

PowerShellSet-SmbServerConfiguration -AuditSmb1Access $trueDesativar:

PowerShellSet-SmbServerConfiguration -AuditSmb1Access $falseDetectar:

PowerShellGet-SmbServerConfiguration | Select AuditSmb1Access

Quando a auditoria SMBv1 está habilitada, o evento 3000 aparece no log de eventos "Microsoft-Windows-SMBServer\Audit", identificando cada cliente que tenta se conectar com SMBv1.

Resumo

Se todas as configurações estão no mesmo GPO, o Política de Grupo Management exibe as configurações a seguir.

Teste e validação

Depois de concluir as etapas de configuração neste artigo, permita que a política seja replicada e atualizada. Conforme necessário para teste, execute gpupdate /force em um prompt de comando e, em seguida, revise os computadores de destino para garantir que as configurações do Registro sejam aplicadas corretamente. Certifique-se de que SMBv2 e SMBv3 estão funcionando para todos os outros sistemas no ambiente.

Fonte: https://docs.microsoft.com/pt-br/windows-server/storage/file-server/troubleshoot/detect-enable-and-disable-smbv1-v2-v3

0 comentários:

Postar um comentário